검색결과 리스트

Biz/Reversing에 해당되는 글 3건

- 2013.10.08 EXE Join

- 2013.10.07 ExeFusion-0_20-src 빌드시 error PRJ0019 발생

- 2013.07.06 리틀 엔디안 빅 엔디안

두 개의 실행파일을 합쳤을 때, PE 구조가 어떻게 달라지는지 궁금하여 구글링을 하여서 두 개의 정보를 얻었다.

1. http://exe-joiner.winsite.com/ 에서 Exe Joiner v.1.20.7 을 다운로드 받아 실행함.

실행하면, 실행바에는 어플에 대한 정보가 나타나지만, 입력 관련 화면은 찾아 볼 수 없어서 실패...(혹시 악성코드 아닌가? 의심 중...)

2. http://sourceforge.net/projects/exefusion/files/ExeFusion-win32/ 에 가보면 소스 코드 & Binary를 다운로드 받을 수 있음.

해당 소스의 결과물이 Windows XP에서는 정상동작 하지만, Windows7에서는 동작하지 않음

참고)

ZoneAlarm 에서 2개의 exe가 binding 되어 있는 파일을 Virus Name: Trojan-Dropper.Win32.Agent.ano 로 인식함.

| ExeFusion-0_20-src 빌드시 error PRJ0019 발생 (0) | 2013.10.07 |

|---|---|

| 리틀 엔디안 빅 엔디안 (0) | 2013.07.06 |

두 개의 실행파일을 하나의 실행파일로 합치는 프로그램인 ExeFusion-0_20-src를 빌드하는데,

error PRJ0019: A tool returned an error code from "Copying files..." 라는 에러메시지가 출력되었다.

1. 에러로그 상세

VS에서 빌드시 아래와 같은 로그를 확인함.

1>Linking...

1> Creating library .\FusionBase Debug/FusionBase.lib and object .\FusionBase Debug/FusionBase.exp

1>Embedding manifest...

1>Copying files...

1>지정된 경로를 찾을 수 없습니다.

1> 0개 파일이 복사되었습니다.

1>Project : error PRJ0019: A tool returned an error code from "Copying files..."

1>Build log was saved at "file://e:\998.HaHa\ExeFusion-0_20-src\FusionBase Debug\BuildLog.htm"

1>FusionBase - 1 error(s), 19 warning(s)

========== Rebuild All: 0 succeeded, 1 failed, 0 skipped ==========

2. 원인

[project]-[property] 에서

[Configuration Properties]-[Build Events]-[Post-Build Event] 에

copy ".\FusionBase Debug\FusionBase.dll" ".\ExeFusion Debug\FusionBase.dll" 가 정의 되어 있는데,

.\ExeFusion Debug 디렉토리가 없어서 발생하는 문제임.

해당 디렉토리만 생성해 주면 정상적으로 빌드됨.

| EXE Join (0) | 2013.10.08 |

|---|---|

| 리틀 엔디안 빅 엔디안 (0) | 2013.07.06 |

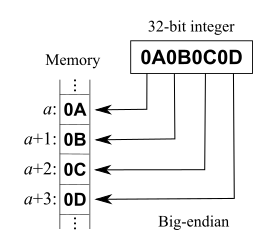

| increasing addresses → | |||||

| 0Ah | 0Bh | 0Ch | 0Dh | ||

| increasing addresses → | |||||

| 0Dh | 0Ch | 0Bh | 0Ah | ||

| EXE Join (0) | 2013.10.08 |

|---|---|

| ExeFusion-0_20-src 빌드시 error PRJ0019 발생 (0) | 2013.10.07 |

RECENT COMMENT